せるワザでも以前(2022年春)、タイトルの「マクロ・ブロック」についてリポートしたことがありました。この変更については、一度(2022年夏頃)「撤回」という見方も広がりましたが、結局は実施されました(Office on WebやMac版などは対象外です)。

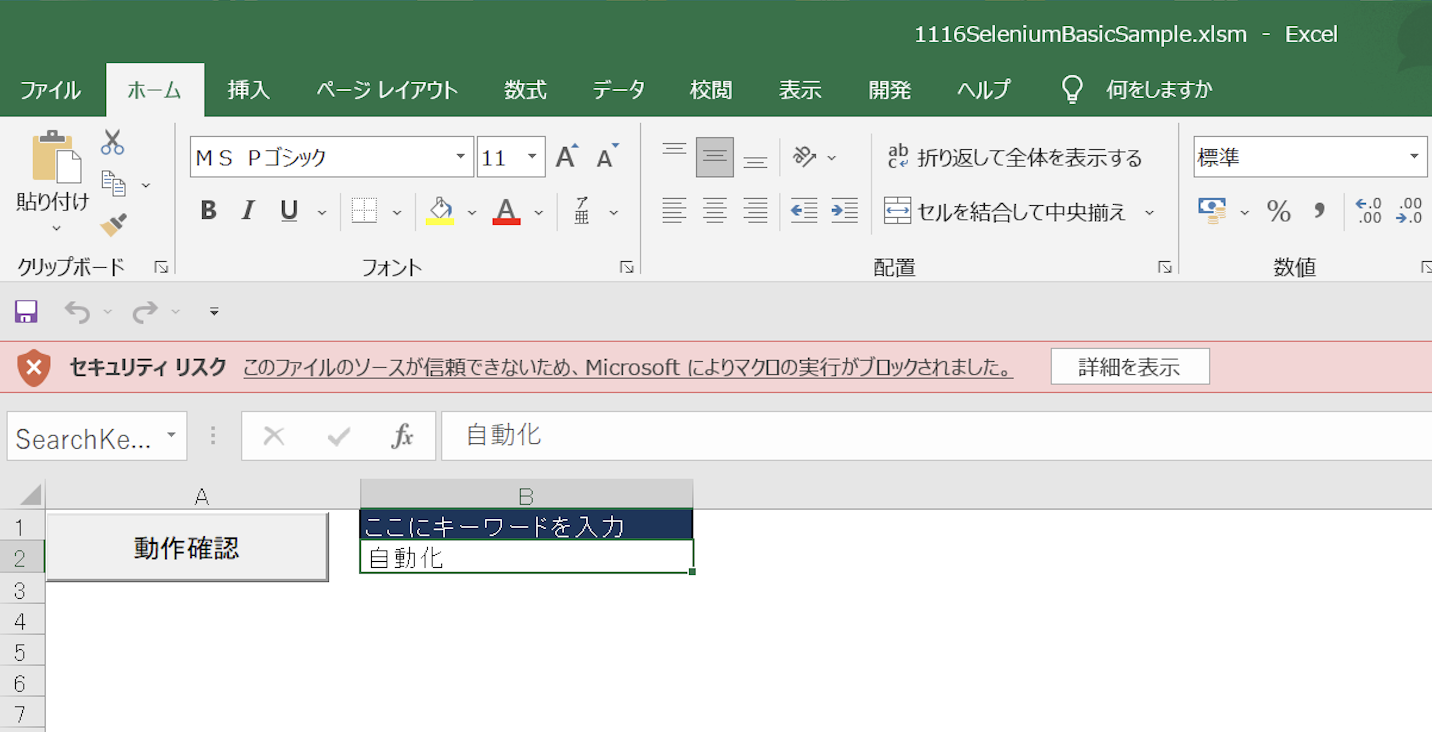

2022年9月に入ってすぐ、TwitterなどのSNSで、「突然、マクロがブロックされました!!!」といった悲鳴コメントが急増しました。

そりゃあ、そうですよね。今まで動いていたマクロ・プログラムが、突然動かなくなるわけですから。

しかし、どうか落ち着いて対処してください。

資料そのものが、消えてなくなるわけではありませんから。

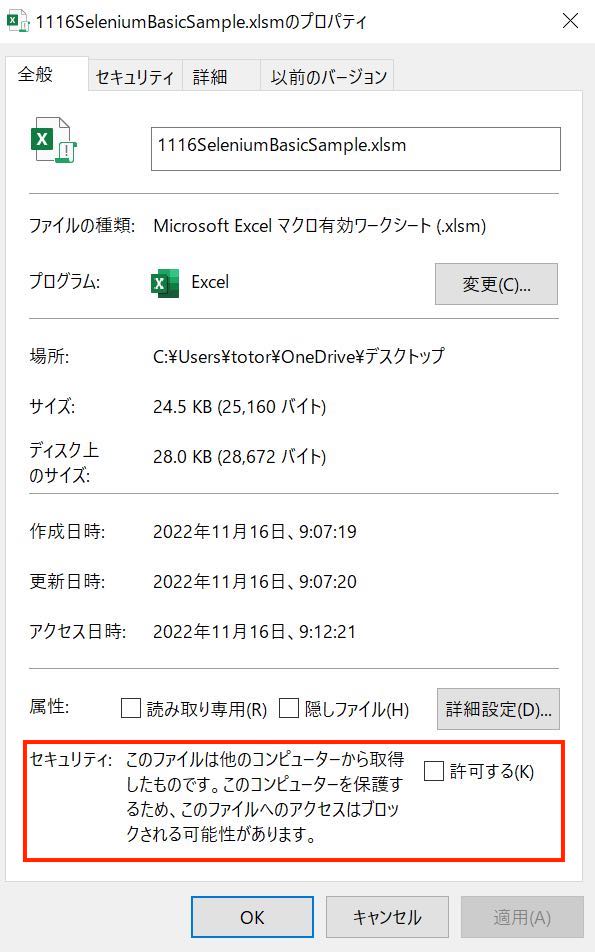

VBAマクロを使用したいExcelブックについて、開く前に右クリックで[プロパティ]を選択→[全般]タブの最下段[セキュリティ]について、[許可する(K)]をチェックすれば、”ブロック”は”警告”にかわります。

※注;[許可する(K)]チェックを入れるのは、自分がこれから実行させようとするマクロが「悪意あるプログラムでは絶対にない」確証がある場合のみに限定してください!

もしくは、定期的に使用する.xlsmファイルをまとめて格納しておく「信頼できる場所」(フォルダ)を決め、Excelへ”信頼できる場所(フォルダパス)”を登録しておけば、そこから起動させるブックについては、マクロが自動ブロックされることはありません。 ※[Excelのオプション]→[トラストセンターの設定(T)…]→[信頼できる場所]

面倒くさくなりましたね〜。

でも、そういう感想をもったのは、あなただけではないはず。きっと世界中のビジネス・パーソンがそう思っていますよ。

そして泥棒も。

ポリシー変更後、急速にすすむ「犯罪者のExcelばなれ」

直近のExcelマクロに関するMicrosoftポリシー変更は、この「Web経由マクロ原則ブロック」と、「Excel4.0マクロ(VBA前身)」無効化の2点です。

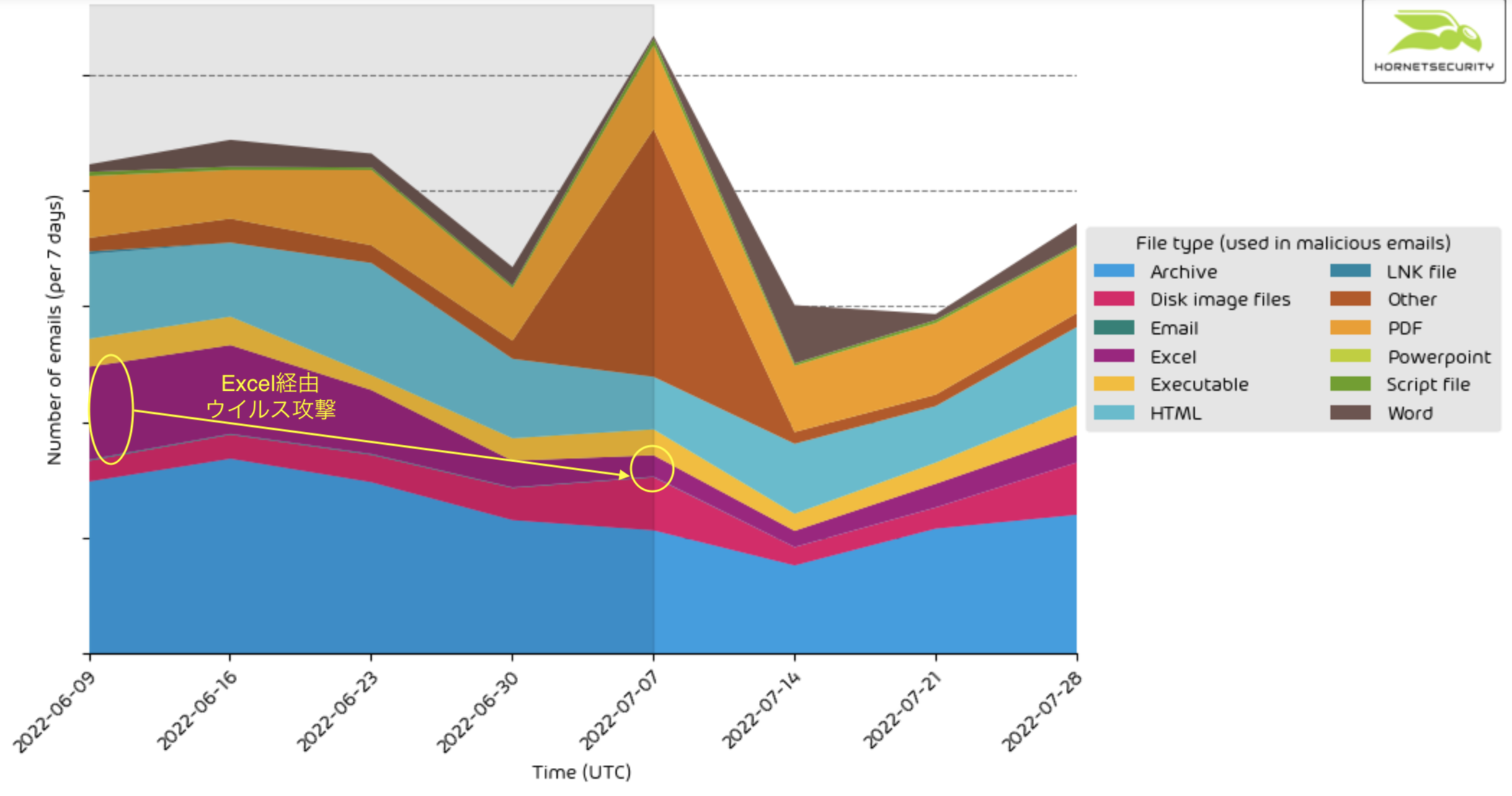

この仕様変更により、なにが起こったと思いますか?「犯罪者のExcelばなれ」です。 セキュリティベンダーHornetsecrity社が、Web上に公開している月例レポート2022年7月号( Email Threat Review July 2022 )によれば、「攻撃で使用される Excel ドキュメントが 、14.4 % から 5.1 % に減少したのは、デフォルトで Excel 4.0 マクロを無効にする Microsoft の対策により、攻撃者が戦術を変更したことが原因である可能性があります。」(The drop in Excel documents used in attacks from 14.4 % to 5.1 % can be attributed to attackers shifting tactics due to Microsoft’s measures to disable Excel 4.0 macros per default.) とのことです。

これまで、犯罪者が情報窃取型マルウェア(ウイルスなどの総称)を仕込むのにExcelを重宝していたのは、「ソフトウエア普及率が高く、仕込みも簡単」だったからです。1992年から30年近くもサポートされ続け、セルにコマンドを書くだけでもプログラムを動かすことができたExcel 4.0マクロは、犯罪者にとって、もっとも使いやすい窃取媒体でした。

Microsoftのポリシー変更で、とりあえず「仕込みが簡単」ではなくなってきたのが、「犯罪者のExcelばなれ」につながった可能性はあります。そう聞けば、業務用ファイルを起動するときに、ひとつ手順がふえてしまっても、「安全対策であれば、やむを得ないか…」と思えるのではないでしょうか?

ところが、ExcelやWordを使った代表的なマルウエアであるEmotetは、最近さらに手口を巧妙化してきました。

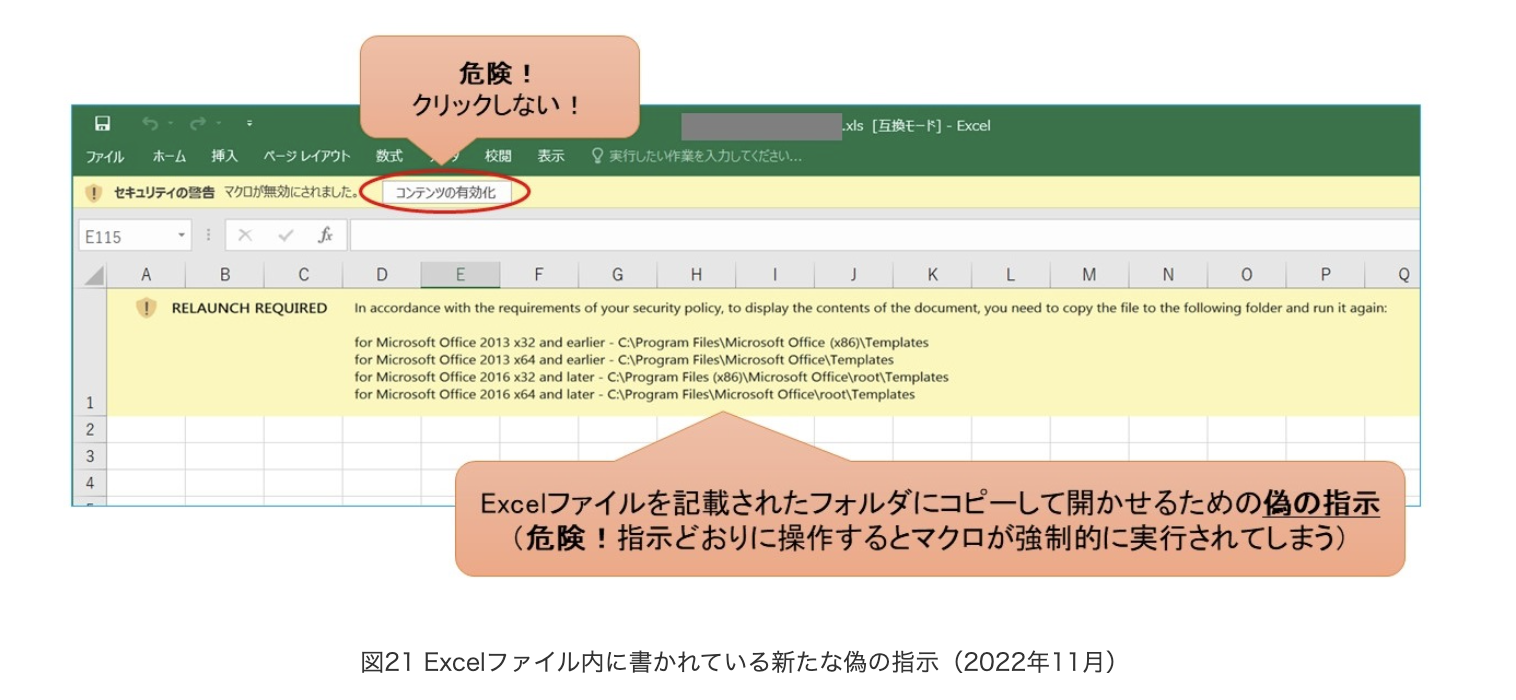

Excelの黄色帯”警告”メッセージバーをまねた偽の指示を表示させ、ユーザーに悪意あるマクロを起動させてしまうEmotetの”変異株”が発生した、とIPA(情報処理推進機構)は警告しています( Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて/Excelファイル内に書かれている偽の指示の変更について(2022年11月4日 追記))

こうなると、やはりマクロの自動ブロックだけでは、防げないケースも出そうですね。

最終的には、ユーザー自身が、自分の取り扱うExcelマクロの種類と内容をきちんと理解して、「少しでも怪しいマクロには、絶対に近寄らない」ことが、被害を受けないためのキモとなります。 「分からないものは、さわらない、近寄らない」を徹底してください。

レガシー・ファイルも断捨離を!

さすがに、最近は電子メールに.xlsファイルを添付して、業務関係者に送る人は少なくなりました。←これ、ビジネス・マナー違反です!この拡張子では、「マクロ有り」か「マクロ無し」か、ブックを開いてみるまで判定できません。

しかし、何年もかけて先輩から引き継いできた業務資料には、いまでも.xlsファイルはたくさん残っていませんか? (10数年前には、.xlsxファイルをメールすると、「読めないマシンがあるので、こまる」とおこられたものです。)

もし見かけたら、「必要か、不要か」判断して、業務上必要と思われる.xlsブックは、即刻、xlsxか.xlsm(マクロ有効ブック)に拡張子変更をすませておきましょう。あなた自身が、未来の後輩から、「ウイルス被害の片棒かつぎ」という嫌疑をかけられないように。

うがい、手洗い(!?)、予防でウイルス撲滅!!

まとめ

Microsoftのマクロ・ポリシー変更には、一定の成果がありそうです

しかし、それで防げないウイルス被害への、自衛策を立てる必要もあります

2022年11月時点で、Excel各製品のどのチャネル/バージョンまで新ポリシーが実装されたかは、不明です(Microsoft各種通知などを確認したところ、対応完了表のようなものは公開されていませんでした。もし、そのような対応表を見かけた方がいらっしゃったら、ぜひせるワザにも情報をシェアしてください)。

ただし、Web版でなくWindowsダウンロード版の永続ライセンスであれば、かなり広範囲に新ポリシーが適用されているはずです。ご自身のPCで、インターネット経由.xlsmファイルのマクロ起動が自動ブロックされなければ、Excel自体がアップデートされていない可能性があります。Microsoftが公開するExcel更新プログラムの有無を確認してみてください。マルウエア対策に、一定の効果が見込める仕様変更ですから。

ただし、Microsoftの仕様変更で、すべての犯罪者たちがExcelから逃げ出したわけではありません。巧妙に変異株を送り込んでくる輩(やから)も、続々出てきます。PC内のExcelマクロ・ブックについては、自動ブロックに頼りきらず、各プログラム内容を理解することも含めて、自分自身で責任をもって管理していきましょう。

ひと手間は、安全のための近道ですから。